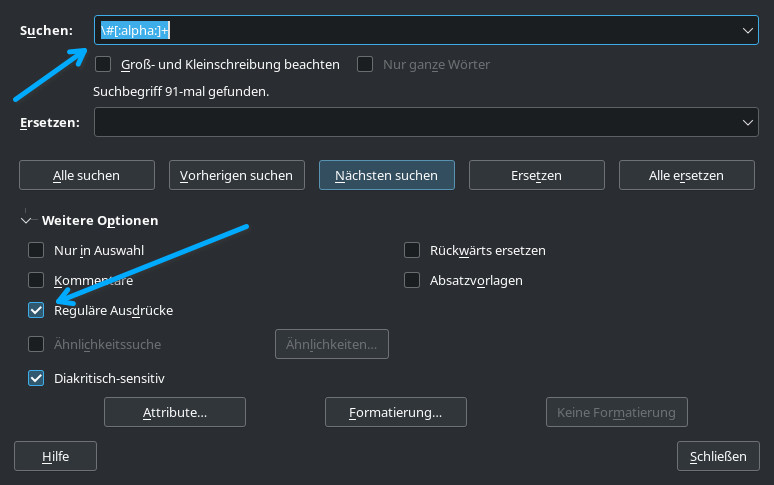

Seit einiger Zeit wird ein neues “Passwortkonzept” beworben, womit die alten Passwörter nicht mehr notwendig sind. Über dieses “neue” Konzept wird viel gesprochen und viel Unsinn verzapft. Daher kurz zusammengefasst, ohne Bullshit und Buzzword Bingo

Passkey nutzt die Kombination aus

- Asymmetrischer Verschlüsselung wie GPG

- Biometrie, wie Gesicht, Fingerabdruck

- Synchronisation über mehrere Geräte

So gut, wie das jetzt werbetechnisch hier aussieht ist es gar nicht. So ganz gar nicht! Oder noch deutlicher

Das Konzept von Passkey ist sehr schlecht!

Ich erkläre und kommentiere diese drei Punkte in dieser Kritik, damit die massiven Probleme einfacher verstehbar werden.

Asymmetrische Verschlüsselung – GPG

Vorneweg: asymmetrische Verschlüsselung ist sehr gut!

Diese Verschlüsselung gibt es für Endverbraucher schon seit 25/30 Jahren z.B. für Email. GPG/GnuPG (GNU Privacy Guard) oder früher auch die kommerzielle Variante PGP eines Anbieters.

- Diese Verschlüsselung funktioniert so, dass mit Hilfe der Software ein Schlüsselpaar generiert wird (z.B. 2 Text-Dateien).

- Eine Datei enthält den Privaten/Geheimen Schlüssel und eine Datei enthält den Öffentlichen/Public Schlüssel. Zwei unterschiedliche Schlüssel, daher heißt diese Verschlüsselung asymmetrisch.

- Den geheimen Schlüssel muss ich beschützen und sicherstellen, dass niemand diesen Schlüssel in die Hände bekommt. Diesen Schlüssel brauche ich, um Daten, die mit dem öffentlichen Schlüssel verschlüsselt wurden, wieder zu entschlüsseln. Dieser geheime Schlüssel darf also niemals meine “Hände” verlassen.

- Ganz im Gegenteil dazu der öffentliche/public Schlüssel. Mit diesem Schlüssel können Daten nur verschlüsselt werden. Nicht entschlüsselt, sondern nur VERschlüsselt werden. Daher kann dieser öffentlich Schlüssel offen verteilt werden, überall gepostet oder irgendwelchen wildfremden Menschen in die Hand gedrückt werden. Das Einzige, was diese machen können ist dann Daten zu verschlüsseln, die nur noch ich mit meinem privaten/geheimen Schlüssel wieder entschlüsseln kann.

Das ist das grundlegende Prinzip von GPG oder asymmetrischer Verschlüsselung.

Biometrie

Auch wenn Biometrie immer wieder in Zusammenhang mit Sicherheit gebracht wird, bleibt es weiterhin absolut falsch.

Folgende Definition ist richtig:

Biometrie = Bequemlichkeit = unsicher

Und auch wenn immer noch auf die Einzigartigkeit von Fingerabdrücken, Augen bzw Iris oder anderen Körpermerkmalen hingewiesen wird, so wird auch immer wieder vergessen, dass wir unsere Fingerabdrücke bei jeder Gelegenheit unzählige Male jeden Tag hinterlassen. Dass unsere Augen, alleine durch die Smartphones zigtausend Mal fotografiert wurden und alle anderen Merkmale, wie Stimme usw überall verfügbar und aufgezeichnet sind.

Biometrie ist Bequemlichkeit und damit das absolute Gegenteil von Sicherheit.

Synchronisation

Synchronisation ist mittlerweile ein allgegenwärtiger Begriff, weil wir viele Geräte besitzen und auf jedem Gerät immer alles auf dem selben Stand halten wollen. Und das möglichst automatisch. Also synchronisieren wir unsere Dokumente, Bookmarks, Bilder, Musik usw über irgendeinen Service. Meist ist es eine Cloud eines externen Anbieters (außerhalb unserer Wohnung, auf der anderen Seite des häuslichen Internetrouters). Das ist bequem. Und wie schon weiter oben geschrieben, ist Bequemlichkeit das Gegenteil von Sicherheit.

Wenn alles zusammen kommt

So, wie passt das jetzt alles zusammen?

GPG oder die asymmetrische Verschlüsselung ist eine super Sache. Sie funktioniert hervorragend und wird auch von vielen Geheimdiensten, Botschaften, JournalistInnen benutzt, um Geheimes erfolgreich geheim zu halten. Bei “geheim halten” muss es sich dabei nicht um Staatsgeheimnisse handeln, es können auch einfach Dinge sein, die einfach Dritte nichts angehen.

Der geheime Schlüssel soll nun also z.B. auf dem Smartphone, auf einem extra Chip (Hardware) als eine Art Safe gespeichert werden, der mit Hilfe von Biometrie (Gesichtserkennung, Fingerabdruck, usw) aufgeschlossen werden kann. Das an sich ist nochmal eine Abhandlung über vorgetäuschte Sicherheit wert, die aber dieses Thema hier absolut sprengen würde.

Dieser “super extra” Hardware Safe soll mit dieser Biometrie Technologie aufgeschlossen werden, die jegliche Sicherheit zugunsten von Bequemlichkeit eliminiert.

Das ist ungefähr so, als würden wir die weltbeste Tür gegen Einbrecher einbauen, sie aber dann aus Bequemlichkeit offen lassen, weil uns der Schlüssel zu schwer ist.

Aber es kommt noch schlimmer. Damit es für uns noch bequemer wird und wir auf allen unseren Geräten (Smartphone, Tablet, Computer, Kaffeeautomat) unsere z.B. Bankgeschäfte machen können, soll nun dieser private Schlüssel auf alle diese Geräte synchronisiert werden. Also auf verschiedene Geräte, die alle unterschiedliche Schwachstellen haben können.

UND: die Synchronisation wird über einen externen Anbieter und deren Cloud durchgeführt. Zwar verschlüsselt, aber der Geheime Schlüssel wird unter Umständen mehrfach quer durch die Welt verschickt, in der Cloud eines Anbieters “zwischengespeichert” oder geBackupt, um dann auf eines unserer Geräte zu speichern. Das unter Umständen vielleicht auch gar nicht über diesen super extra Chip (Safe) verfügt. Der sowieso durch die Biometrie ausgehebelt wird.

Um in dem Bild der weltbesten Tür gegen Einbrecher zu bleiben: Zu unserer nicht mehr sicheren Tür, weil für uns und die Einbrecher bequem, bauen wir jetzt noch mehr solcher Türen in unsere Wohnung ein, die wir offen lassen, damit wir und die Einbrecher von noch mehr Seiten einfacher in die Wohnung kommen.

FAZIT

- GPG oder GnuPG bzw asymmetrischer Verschlüsselung ist eine super Sache und wirklich das Sicherste, was schon seit Jahrzehnten genutzt werden kann

- Biometrie ist nur Bequemlichkeit und absolut Unsicher

- Synchronisation auf mehrere Geräte verringert die Sicherheit zusätzlich und unter Umständen massiv

- Synchronisation über einen externen Anbieter oder gar über einen Cloud Anbieter ist das absolute Worst Case Szenario, da der Anbieter den geheimen Schlüssel dann besitzt.

- Externe Anbieter haben oft Abkommen mit Diensten, die Zugriff auf diese Daten haben.

So, was aber nun tun um die Passwörter sicher zu halten?

Da hilft leider nur die alte aber immer noch erste Regel der Sicherheit:

Der Grad an Sicherheit ist ausschließlich eine Frage der Höhe des Aufwandes.

Bequemlichkeit ist immer das Gegenteil von Sicherheit und daher ist es gut, sich Gedanken zu machen, wie mit solchen sensiblen Dingen wie z.B. Passwörtern umgegangen wird. Und wem Zugriff darauf gegeben wird.

Ein Anfang ist es sicherlich schon mal GPG zu nutzen und den geheimen Schlüssel selbst zu verwalten und zu sichern. Zum Beispiel in einer einfachen Textdatei. Die natürlich mit GPG verschlüsselt ist und ein komplexes Passwort hat, das wir uns merken und ab und an ändern.

Nützliches & informative Links

- Passkey https://de.wikipedia.org/wiki/FIDO2#Passkey

- GnuPG https://gnupg.org/

- Asymmetrische Verschlüsselung einfach erklärt https://youtu.be/yWrtCtQ7Wno

- Gpg4win – Sichere E-Mail- und Datei-Verschlüsselung https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Freie-Software/E-Mail-Verschluesselung/GPG4Win/gpg4win_node.html

- Das GNU-Handbuch zum Schutze der Privatsphäre https://www.gnupg.org/gph/de/manual/book1.html

- Biometrie wurde vom früheren SPD-Bundesinnenminister Otto Schily forciert und als “sicher verkauft”. Nach seinem Ausscheiden wurde er Aufsichtsratsmitglied in zwei Biometrie-Unternehmen. 1 2 3 4

- Synchronisation, Cloud und Serviceanbieter wie Google, Microsoft, Apple, Amazon usw haben regelmäßig (spätestens im Monatsrhytmus) Einbrüche bzw wurden gehackt, oder Totalausfälle bzw Absprachen mit irgendwelchen Diensten, die ihrerseits wieder gehackt werden. 1 2 3 4

Views: 2