Bald ist wieder Nerdnachten, nämlich am 27.–30. 12. mit dem 38. Chaos Communication Congress in Hamburg. Bzw im Netz.

-> Aktualisiert: 07.01.2025

Wichtige Links. Manche davon, werden erst noch aktiv.

Links, URLs und Mediatheken

- Startseite https://events.ccc.de/congress/2024/infos/startpage.html

- The Fahrplan – Liste der Vorträge https://fahrplan.events.ccc.de/congress/2024/fahrplan/talk/

- Livestreams https://streaming.media.ccc.de/38c3/

- Recordings (final) Mediathek https://media.ccc.de/c/38c3

Vorwort

Ich habe lange hin und her überlegt, das hier hin zu schreiben, aber es lässt mich nicht los, weil es mich so dermaßen geärgert hat! Die Eröffnungs “Ceremony” war eine Frechheit! So viel Weltuntergangsstimmung und Hoffnungslosigkeit zu verbreiten in Zeiten, die sowieso schon schwierig sind ist einfach nur destruktiv. Und dann auch noch einen Satz an die Wand zu projizieren, der die Fasch!sten zu Standing Ovations ausbrechen lässt und deren Übermachtfantasien nährt, lässt mich persönlich komplett sprachlos und verärgert zurück. Das war die schlechteste Werbeveranstaltung aller Zeiten für eine bessere Zukunft. Vielleicht das nächste Mal mit etwas mehr Leuten reden, welche Wirkung so ein desaströser Vortrag haben kann.

Ähnliche Stimmung dann auch im Jahresbericht. Auch wenn es jetzt verlockend ist, bitte ich euch diese beiden Veranstaltungen NICHT zu schauen. Ihr gewinnt dadurch NICHTS. Ihr verliert nur Lebenszeit. Daher auch keine Links dahin.

Vorträge

Geschaut und eine Empfehlung

- Wir wissen wo dein Auto steht – Volksdaten von Volkswagen – Michael Kreil and Flüpke

(27.12.2024) Ein sehr guter Vortrag wie VW Bewegungs-/Metadaten unnötigerweise sammelte, mit denen alle nur denkbaren Rückschlüsse gezogen werden können. Zum Beispiel wer beim BND arbeitet, wie das Kind eines Mitarbeiters heißt und wo es zur Kita geht oder wer in den Puff geht.

https://media.ccc.de/v/38c3-decentralize-your-internet-with-self-hosting - Fnord-Nachrichtenrückblick 2024 – Fefe und Atoth

(28.12.2024) Was ist im Jahr 2024 passiert. Ereignisse rund um IT, Gesellschaft, Politik und Wirtschaft, die einfach schief gegangen sind und bei sehr vielen mit großer Ansage.

https://media.ccc.de/v/38c3-fnord-nachrichtenrckblick-2024 / - BioTerrorism Will Save Your Life with the 4 Thieves Vinegar Collective – Dr. Mixæl Swan Laufer

(27.12.2024)

https://media.ccc.de/v/38c3-bioterrorism-will-save-your-life-with-the-4-thieves-vinegar-collective - Hacker Jeopardy – Sec and Ray (30.12.2024)

https://media.ccc.de/v/38c3-hacker-jeopardy - Decentralize Your Internet with Self-Hosting

Ein interessanter Vortrag, der aber mehr als Übersicht verstanden werden sollte, als eine richtige Anleitung. Die ausführlichen Anleitungen liegen frei verfügbar auf github https://github.com/hackerbande-nbg/decentralize-your-internet

https://media.ccc.de/v/38c3-decentralize-your-internet-with-self-hosting - BlinkenCity: Radio-Controlling Street Lamps and Power Plants

Ein erheblicher Teil der erneuerbaren Energieerzeugung in Europa kann über Langwellenfunk ferngesteuert werden. Dieses System soll das Netz stabilisieren, kann aber auch missbraucht werden, um es zu destabilisieren, indem Energielasten und Kraftwerke aus der Ferne umgeschaltet werden.

https://media.ccc.de/v/38c3-blinkencity-radio-controlling-street-lamps-and-power-plants - Der Milliarden-Steuerraub Cum/Ex – wie schädlich ist Wirtschaftskriminalität für unsere Gesellschaft?

Von Anne Brorhilker. Nachdem kurz erklärt wird, was Cum/Ex eigentlich ist, widmet sich der Vortrag zunächst der Frage, wie die Aufklärung in diesem international organisierten Fall schwerer Steuerhinterziehung überhaupt gelingen konnte und was noch zu tun ist. Wer sind die Akteure auf Seiten der Finanzbranche und wie ticken die Täter? Anschließend wird der generelle Umgang des Staates mit Wirtschaftskriminalität dargestellt und Lösungsansätze entwickelt. Dabei geht es auch um die Frage, was jeder Einzelne tun kann und warum die NGO Finanzwende ein wichtiger Ort sein kann, um politische Veränderungen bei finanzpolitischen Themen zu bewirken.

https://media.ccc.de/v/38c3-der-milliarden-steuerraub-cum-ex-wie-schdlich-ist-wirtschaftskriminalitt-fr-unsere-gesellschaft - Geschredderte Gutachten: Wie nicht nur der Staat bei digitaler Barrierefreiheit versagt

Von Casey Kreer. Ein riesiger Teil der digitalen Leistungen der Bundesrepublik sind nicht inklusiv und für alle zugänglich. Eklatante Rechtsbrüche werden ignoriert. Die digitale Barrierefreiheit ist kaputt. In den letzten Monaten habe ich viele digitale Angebote des Staates auf deren Barrierefreiheit überprüft und die kritischsten Barrieren an die verantwortlichen Stellen gemeldet.

https://media.ccc.de/v/38c3-geschredderte-gutachten-wie-nicht-nur-der-staat-bei-digitaler-barrierefreiheit-versagt - Clay PCB – Leiterplatten aus Ton

Beschreibung: Wir haben einen ethischen Hardware-Bausatz mit einem PCB-Mikrocontroller aus wildem Lehm gebaut, der in Österreich aus dem Wald geholt und auf einem Lagerfeuer gebrannt wurde. Für unsere Leiterbahnen verwenden wir Silber aus dem städtischen Bergbau und alle Komponenten werden aus alten elektronischen Geräten wiederverwendet. Der Mikrocontroller kann verschiedene Eingänge und Ausgänge berechnen und ist vollständig quelloffen. Unser künstlerisches Ergebnis ist ein Ethical Hardware Kit mit einem PCB-Mikrocontroller als Herzstück.

https://media.ccc.de/v/38c3-clay-pcb - Das IFG ist tot – Best of Informationsfreiheit, Gefangenenbefreiung & Machtübernahmen

Die Versprechungen waren groß: Blühende Transparenz-Landschaften, Mitbestimmung, Korruptionsprävention, De-mo-kra-tie! Das Informationsfreiheitsgesetz sollte den deutschen Staat besser machen. Nach Jahren schlechter Verwaltungspraxis, schlechter Gerichtsurteile und schlechter Politik ist es in wichtigen Teilen aber nutzlos geworden. Das zeigt sich vor allem, wenn man sich Szenarien einer antidemokratischen Regierungsübernahme vorstellt – die Transparenz wäre als erstes hinüber, der Boden dafür ist schon bereit. Was tun?

https://media.ccc.de/v/38c3-das-ifg-ist-tot-best-of-informationsfreiheit-gefangenenbefreiung-machtbernahmen

https://jens-spahn-fordert.de/

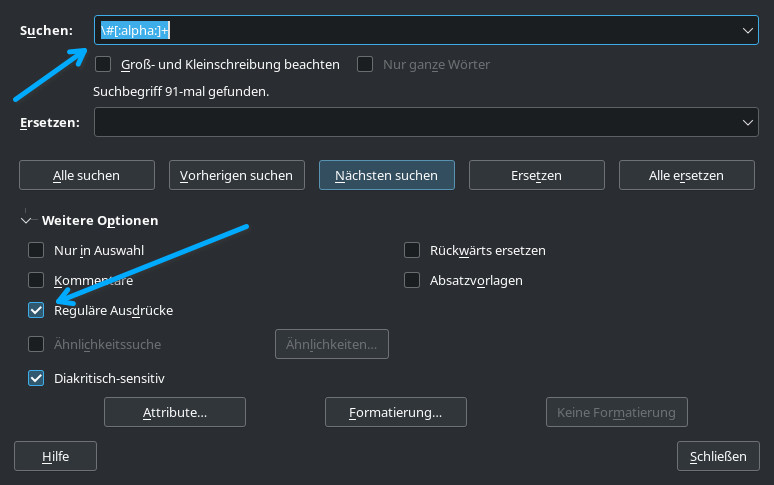

Views: 91